网络安全和网络犯罪

无论网络安全攻击是出于社会、政治还是经济动机,任何行业都无法幸免。网络攻击针对金融机构、军事行动、公用事业和私营公司的频率越来越高,造成巨大的收入损失和广泛的损失。请继续阅读,详细了解网络安全平台、网络靶场以及您可以采取哪些措施来保护您的组织。

到2021年,网络犯罪在全球的成本估计为6万亿美元,到2025年将花费高达10.5万亿美元。

网络安全的常见威胁

网络安全威胁是个人或组织故意恶意尝试未经授权访问网络的行为。他们的目标是破坏或窃取数据,向受害者勒索金钱,或者只是中断业务运营,并且他们变得越来越复杂。常见的网络安全威胁类型包括:

※ 恶意软件

※ 勒索软件

※ 分布式拒绝

※ 服务 (DDoS) 攻击

※ 垃圾邮件和网络钓鱼

※ 公司账户

※ 接管(CATO)

※ 未修补的安全性

※ 漏洞

※ 零日漏洞利用

※ CVE(N-Day攻击)

为了保护自己免受网络攻击的持续威胁,许多组织正在加入或部署网络靶场。

什么是网络靶场?

网络靶场是一个平台,它为网络安全专业人员提供了在安全测试平台内练习和加强其网络安全技能的能力。封闭的环境允许人员针对真实世界的威胁场景进行训练,并在不对生产基础设施构成风险的情况下磨练他们的防御能力。

由于网络安全威胁不断演变,网络靶场是标准化培训、验证安全工具和保持网络防御团队定期练习和纪律的重要工具。通过实施网络靶场,企业能够更好地确保网络和应用程序的弹性,以避免灾难性的数据泄露和昂贵的系统中断。

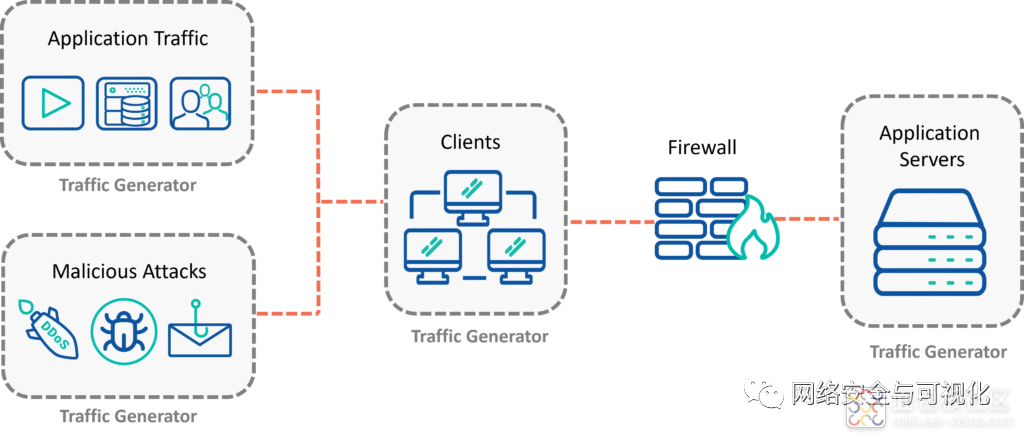

网络靶场真实性的流量生成

最有效的网络靶场是以极端真实的方式运作的。不仅攻击需要逼真,而且背景流量也必须模拟真实网络的流量。一个网络靶场平台应该能够准确地模拟来自世界各地的互联网连接、多媒体流、VoIP和许多其他合法的应用,加上数以万计的端点同时攻击网络。

由于使用实际的人和计算资源来产生这种流量是不可行的,也是不可扩展的,因此网络靶场采用了强大的应用和安全测试工具,如流量生成器。

流量生成器可以模拟规模巨大的混合应用流量和协议,以真实地模仿你的组织的网络或产生潜在的最坏情况。流量生成器通常带有一个广泛的现实安全攻击库,因此你可以配置恶意软件、零日、DDoS和其他攻击流量,使其同时来自成千上万的独特IP地址。

通过将恶意和授权流量纳入网络靶场网络,流量生成器使网络安全专业人员能够像在真实的网络攻击中一样进行训练和战斗,同时提供实时分析。同样的能力也被用来验证像防火墙这样的安全设备的性能是否符合预期。

通过设计具有终极真实性的装备精良的网络靶场,组织能够更好地保护自己免受不可避免的和不断变化的网络攻击。

虹科Apposite的攻击库是一个最新的、不断发展的库,包括10K+网络安全威胁,用于全面的网络安全测试。

攻击库由我们专业的网络安全团队持续更新,包括新的和不断发展的网络威胁。我们不断研究最新的漏洞、威胁和攻击方法,以便我们能够提供所需的尖端情报,使您的网络和设备得到保护。我们的资料库包括超过10,000种攻击,而且还在不断增加,包括病毒、恶意软件、零日攻击、DoS、间谍软件、漏洞等等。

测试网络安全和强化防御

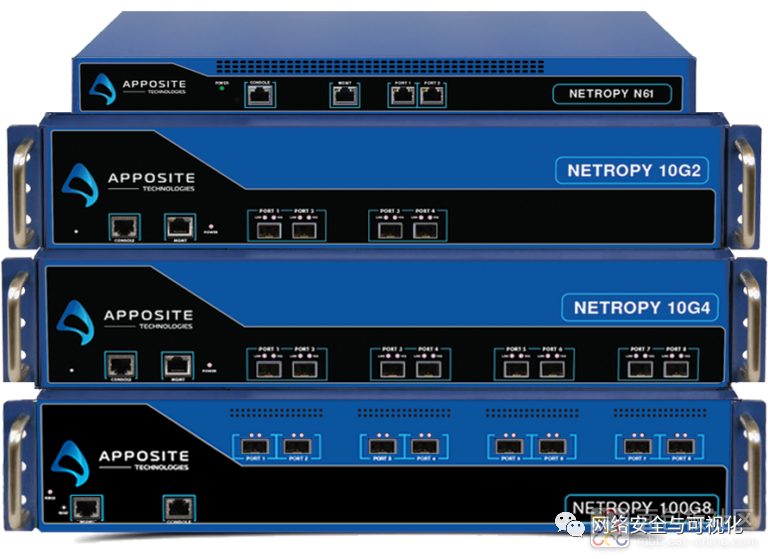

将适当的攻击库与我们的AppStorm和AppPlayback流量生成解决方案结合使用,可同时生成恶意攻击和合法应用程序流量。

模拟真实网络流量场景和大规模网络攻击,优化安全设备,验证DDoS防御,提高安全性能,确保网络弹性。

效益

衡量网络安全基础设施的性能,构建和维护具有抗威胁能力的网络

验证DoS防御,防止零日攻击,并提高攻击准备度

同时产生合法的应用流量和恶意攻击,对应用感知设备和网络的性能进行基准测试

优化安全设备和系统,如下一代防火墙、IPS和IDS系统以及SD-WAN网关

模拟大规模僵尸网络攻击,对你的网络进行压力测试,发现隐藏的弱点

模拟真实的流量场景,以获得最佳的网络靶场培训环境

模拟高规模的网络攻击

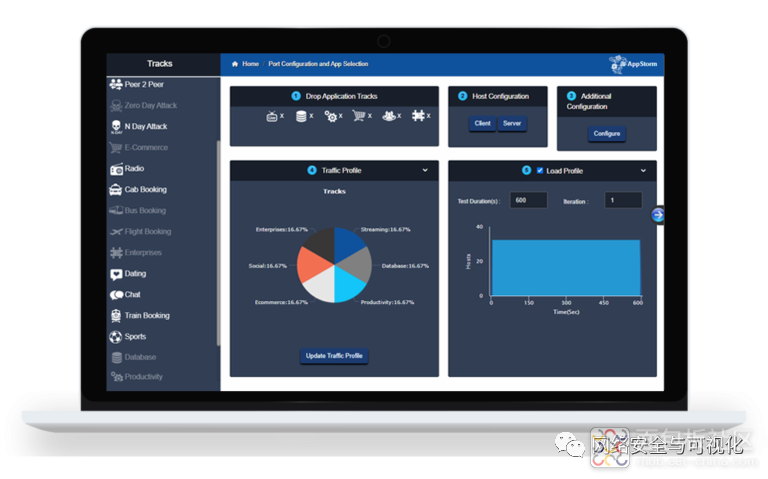

使用我们直观的搜索引擎和独特的设计,根据供应商名称、CVE编号或攻击类型轻松搜索特定的CVE。

模拟受攻击的设备和指挥中心,然后在AppStorm和AppPlayback中使用向导驱动的测试配置流程,在短短几个步骤中选择您的网络攻击的速度、长度和规模。

特征——攻击库与我们的AppStorm和AppPlayback流量生成解决方案实现了无缝集成

※ 使用我们直观的搜索引擎,根据供应商名称、CVE编号或攻击类型轻松搜索特定的CVEs

※ 配置攻击,使其按顺序或平行运行

※ 如果攻击在第一次尝试时被阻止,通过设置重试来模拟暴力攻击

※ 通过设置每秒的数据包来控制攻击的速度

※ 配置从2013年起每年CVEs的恶意软件的百分比

※ 指定攻击的持续时间和使用负载配置文件的周期数量

※ 模拟被攻击的设备和指挥中心

※ 通过我们的离线分析器,实时或在测试完成后查看每个应用程序和每个攻击的统计数据

※ 捕获端口级别的统计数据,如传输的总数据、吞吐量、每秒的数据包和延时

在功能丰富、基于浏览器的GUI上轻松配置测试,或使用我们全面的RESTful API来提高自动化程度。一次性运行多个测试,并使其在后台运行,与你的团队协作,并从任何地方轻松连接和执行测试。

作者: 艾体宝IT, 来源:面包板社区

链接: https://mbb.eet-china.com/blog/uid-me-3989660.html

版权声明:本文为博主原创,未经本人允许,禁止转载!

/1

/1

文章评论(0条评论)

登录后参与讨论