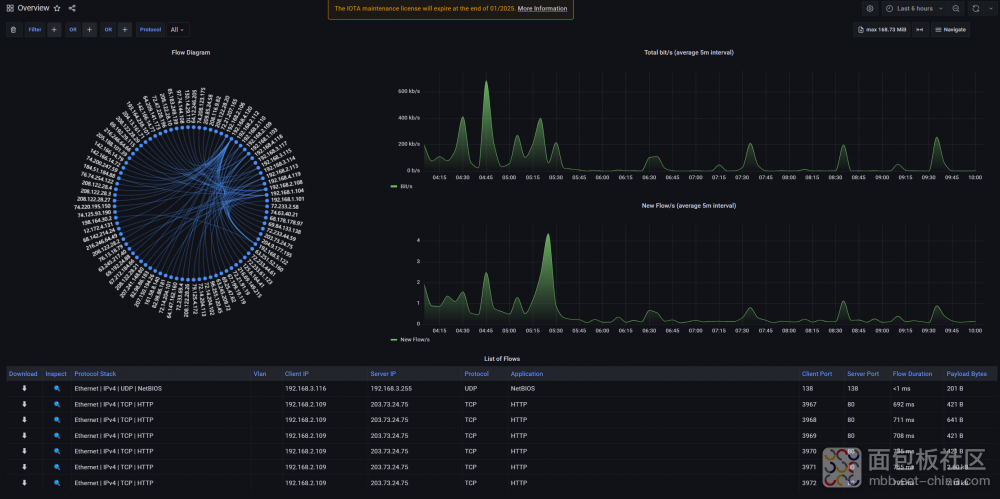

全文共计700字,预计阅读3分钟 在当前网络威胁日益频繁的背景下,企业迫切需要一种高效、智能的安全监测工具。本文深入介绍了 IOTA 在网络威胁识别中的实际应用价值。通过实时监控 TCP 连接、检测异常端口以及分析 SSL/TLS 加密强度,IOTA 能帮助企业快速识别潜在风险来源,并在攻击发生前及时响应。无论是边缘节点、分支机构,还是数据中心核心网络,IOTA 都能提供精准的流量数据分析与安全决策支持,助力企业构建更具韧性的防护体系。 IOTA简介:IOTA 是一款功能强大的网络捕获和分析解决方案,适用于边缘和核心网络。IOTA 系列包括便携式 EDGE 型号、高速 CORE 型号和 IOTA CM 集中设备管理系统。IOTA 解决方案可为分支机构、中小企业和核心网络(如数据中心)提供快速高效的网络分析和故障排除功能。 该工作流程展示了艾体宝的 IOTA 解决方案如何加强关键网络安全。在网络安全威胁不断的今天,监控和保护网络流量对任何企业都至关重要。 通过 TCP 分析识别漏洞 IOTA 可帮助跟踪进入网络的 TCP 连接。使用 TCP 分析仪表板有助于识别和分析这些连接。通过将目标 IP 地址设置为防火墙的外部 IP,您可以查看通过防火墙移动的所有 TCP 连接,这对于发现潜在的未授权访问企图至关重要。 重要的是要识别意外的开放端口,特别是 8080 端口,在我们的分析场景中,它不应该处于活动状态。确定不必要的开放端口后,下一步就是更新防火墙规则,阻止不必要的访问,确保更严密的安全边界。 增强加密安全: SSL/TLS 概述 除了监控 TCP 连接,IOTA 还可以分析 SSL/TLS 连接。通过使用 SSL/TLS 概述工具,他展示了网络工程师如何快速找出网络中的弱加密密码。例如,我们发现智能灯泡等物联网设备在 HTTPS 通信中使用了薄弱的密码,从而带来了潜在风险。 通过深入研究服务器的详细信息,IOTA 可以发现使用弱加密的设备、其地理位置、DNS 名称和相关 IP 地址。网络管理员可以利用这些信息隔离和解决漏洞,在所有设备上执行强加密标准。 IOTA 是一款功能强大的工具,可帮助网络工程师保持对入站连接和加密实践的控制。通过识别开放端口和弱 SSL/TLS 密码,IOTA 允许管理员主动加强网络防御,防止未经授权的访问和弱加密实践。利用 IOTA 的综合流量分析工具,在威胁造成破坏之前将其化解,从而确保安全。

标签: IOTA

标签: IOTA