1.1 无线WiFi网络下的恶意攻击

随着无线WiFi网络的发展,其便利性和成本低广受大众欢迎,但是在很多的生活实例中,无线WiFi网络对比有线网络更易遭受攻击。无线WiFi网络的便捷性犹如一把双刃剑,使用的人数越多,受到攻击覆盖的范围也越来越广泛。目前无线网络安全隐患如下:

(1)早期的无线网络安全协议已经无法应对现在的黑客入侵技术,而后颁布的多种协议也总会在不久之后就暴露出或多或少的漏洞。

(2)无线网络利用无线电波进行数据的传输,这一特性使得攻击者可以在信号覆盖范围内扫描该无线信号,利用无线网卡等设备试图接入该无线局域网,从而对无线局域网内用户展开攻击。

(3)从网络拓扑结构层面上看,无线网络中各个节点有数据可以互相传输的特性。那么,不仅在信号覆盖范围内可以实施攻击,也可通过攻击连接节点来收集数据,窃取数据。

(4)STA和AP在进行认证和关联时,数据的加密方式仍存在不足,攻击者仍可以利用加密方式的不足假冒身份,再进行非法行为。

1.2 伪AP攻击

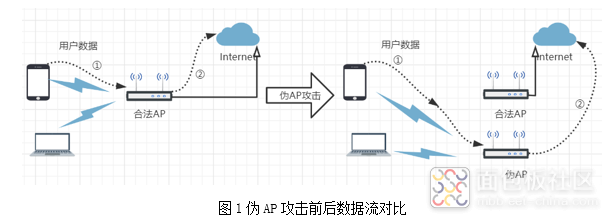

无线路由器以其价格低廉,且外形小巧易放置,深受公共消费场所的欢迎。但是公共场所的无线路由器的上网密钥一般都是面向用户,是公开的,或者直接不加密,这给攻击者带来了可趁之机。不少攻击者在破解后,在就近通过搭建伪AP的方式,来引诱用户连接并进行攻击。

伪AP攻击是一种常见的网络攻击,其攻击原理:

(1)获取合法AP的网络信息,如SSID、ESSID、MAC、上网密钥等。

(2)建立虚假接入点,让伪AP的SSID、MAC等与合法AP的网络信息一致,从而以假乱真。

(3)由于用户终端更容易和发射信号强的AP相连接,所以要选择强于合法AP发射信号的作为攻击设备。

当用户不小心连接到伪AP后,是能够正常上网的,但是所有的上网数据都会流经伪AP转发,再发送到互联网,这就会造成严重的信息泄露。用户浏览的信息界面,操作的过程就会被监视窥窃,尤其是对一些个人财产安全敏感的信息,一旦被攻击者获取,造成的损失可大可小。还有一些高级的攻击者,能够做到拦截数据和修改信息。如此一来,用户个人隐私的泄露,网络自由也受到了限制,伪AP造成的危害可谓是极大。

事实上,伪AP攻击除了是在合法AP旁边搭建违法AP的行为外,还有如在公共场所提供免费的或者诱使用户接入WiFi,并由此窃取用户数据的行为,都属于伪AP攻击行为,因为都是利用无线AP进行违法攻击行为。

1.3 DNS攻击

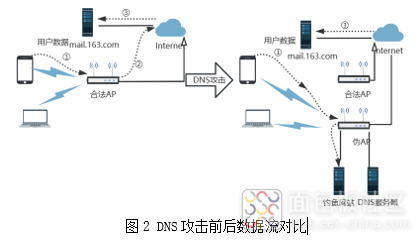

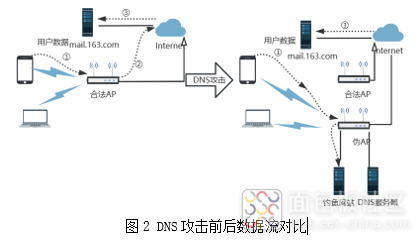

域名解析系统(Domain Name System,DNS),是一个将站点IP地址与人为命名(易记忆区别)的域名生成映射关系,从而使用者可以通过域名去访问站点,而不用输入其真实的IP地址。现实中,大多数网络攻击者会利用这一特性,实行DNS欺骗,即修改DNS上的映射关系,让用户输入域名后跳转到钓鱼网站上,从而获取用户信息。常和伪AP攻击一起,以提高攻击的成功率。如下图所示。

如图2所示, DNS攻击常和伪AP攻击技术一起使用,即用户需要先连接到伪AP上,然后因为登录的域名与IP地址的映射关系已被攻击者修改,实际登录的网址,就是我们现在所说的“钓鱼网站”。

黑客常用这些钓鱼网站实现攻击利益最大化,利用用户登录钓鱼网站的信息来窃取登录账号密码,实施财产信息转移或倒卖登录用户信息,有的还携带木马病毒,用户即使离开该WiFi环境,个人操作信息还是会随着网络流量不断输送到攻击者的终端来,这使得被攻击者出现了上网卡顿,流量消耗大,个人信息泄露等等现象。

1.4 ARP欺骗

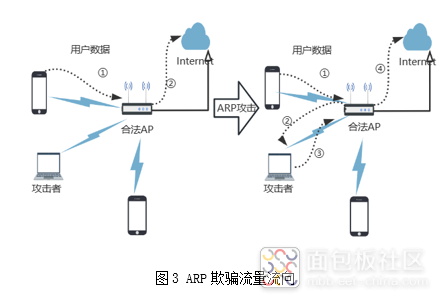

以太网地址解析协议(Address Resolution Protocol ,ARP),是两个主机直接通信互联的协议。其简在TCP/IP协议中,网络层和传输层会对IP地址信息进行处理,但是对于MAC地址信息就无法处理,这就交给了ARP来处理。简单来说,在局域网内,当主机A想要和主机B实现通信,主机A就需要知道主机B的MAC地址。ARP发送一个包含目标IP地址的数据包,经过数据链路层包装成以太网数据包,之后这个以太网数据包经过以太网广播给其他主机。其他主机接收后,先取出包头里的IP地址,将自身的IP地址和这个以太网数据包里的IP地址相互对比,相同就会回复的自身MAC地址,不同的话就会自动丢弃此数据包。同时,为下次更快找到主机B的MAC地址,本机ARP会缓存下IP地址对应的MAC地址的信息。

ARP的制定之初是为让各主机之间连接更加方便,是建立在相互信任的基础上,这也为攻击者实施非法欺骗埋下了安全隐患。ARP欺骗的原理是;当主机A想和主机B通信时,此时ARP请求以广播形式在询问谁对应主机B的IP地址,一般来说,除了主机B外,其它主机会将此ARP包自动丢弃,但是主机C(攻击者)却可以通过不断向主机A回复主机C的MAC地址,从而篡改ARP缓存下的主机B的IP地址与主机C的MAC地址成映射关系,而不再是主机B的IP地址映射主机的MAC地址。

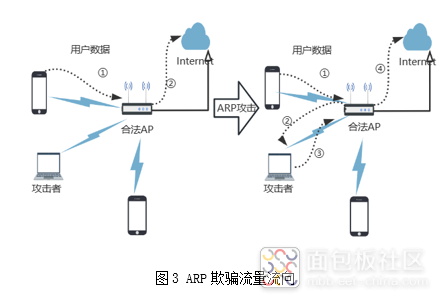

ARP欺骗方式可以分为主机欺骗和网关欺骗,常会造成局域网中其它主机断网或者劫持主机及网关的流量,盗取主机上网信息。

事实上,伪AP攻击除了是在合法AP旁边搭建违法AP的行为外,还有如在公共场所提供免费的或者诱使用户接入WiFi,并由此窃取用户数据的行为,都属于伪AP攻击行为,因为都是利用无线AP进行违法攻击行为。

1.3 DNS攻击

域名解析系统(Domain Name System,DNS),是一个将站点IP地址与人为命名(易记忆区别)的域名生成映射关系,从而使用者可以通过域名去访问站点,而不用输入其真实的IP地址。现实中,大多数网络攻击者会利用这一特性,实行DNS欺骗,即修改DNS上的映射关系,让用户输入域名后跳转到钓鱼网站上,从而获取用户信息。常和伪AP攻击一起,以提高攻击的成功率。如下图所示。

如图2所示, DNS攻击常和伪AP攻击技术一起使用,即用户需要先连接到伪AP上,然后因为登录的域名与IP地址的映射关系已被攻击者修改,实际登录的网址,就是我们现在所说的“钓鱼网站”。

黑客常用这些钓鱼网站实现攻击利益最大化,利用用户登录钓鱼网站的信息来窃取登录账号密码,实施财产信息转移或倒卖登录用户信息,有的还携带木马病毒,用户即使离开该WiFi环境,个人操作信息还是会随着网络流量不断输送到攻击者的终端来,这使得被攻击者出现了上网卡顿,流量消耗大,个人信息泄露等等现象。

1.4 ARP欺骗

以太网地址解析协议(Address Resolution Protocol ,ARP),是两个主机直接通信互联的协议。其简在TCP/IP协议中,网络层和传输层会对IP地址信息进行处理,但是对于MAC地址信息就无法处理,这就交给了ARP来处理。简单来说,在局域网内,当主机A想要和主机B实现通信,主机A就需要知道主机B的MAC地址。ARP发送一个包含目标IP地址的数据包,经过数据链路层包装成以太网数据包,之后这个以太网数据包经过以太网广播给其他主机。其他主机接收后,先取出包头里的IP地址,将自身的IP地址和这个以太网数据包里的IP地址相互对比,相同就会回复的自身MAC地址,不同的话就会自动丢弃此数据包。同时,为下次更快找到主机B的MAC地址,本机ARP会缓存下IP地址对应的MAC地址的信息。

ARP的制定之初是为让各主机之间连接更加方便,是建立在相互信任的基础上,这也为攻击者实施非法欺骗埋下了安全隐患。ARP欺骗的原理是;当主机A想和主机B通信时,此时ARP请求以广播形式在询问谁对应主机B的IP地址,一般来说,除了主机B外,其它主机会将此ARP包自动丢弃,但是主机C(攻击者)却可以通过不断向主机A回复主机C的MAC地址,从而篡改ARP缓存下的主机B的IP地址与主机C的MAC地址成映射关系,而不再是主机B的IP地址映射主机的MAC地址。

ARP欺骗方式可以分为主机欺骗和网关欺骗,常会造成局域网中其它主机断网或者劫持主机及网关的流量,盗取主机上网信息。

2、 基于WiFi技术的无线网络攻击检测系统总体分析和设计

2.1网络攻击检测技术

伪AP攻击,是攻击者通过伪造合法AP的WiFi网络来搭建的非法WiFi网络环境。对伪AP的攻击检测方法有很多,例如利用时间时序特性,即先收集带检测AP的认证请求帧和ACK帧,计算从中的时间差,再与特征库里的数据对比,当时间差不同时则可确认为伪AP。也有通过发送UDP包,获得连接AP对数据包的处理特征,再与特征库进行对比,不同也可认为是伪AP。但是这些检测方法需要庞大的基础特征库,而且随着不断补充更新,特征库的容量会越来越大,使对比的条件会更加苛刻,从而造成对比速率慢,正确率不高。而单纯的伪AP攻击,实际同连接正常的AP没有什么区别。最好的防御就是断开与AP的连接(断开当前WiFi网络环境)。

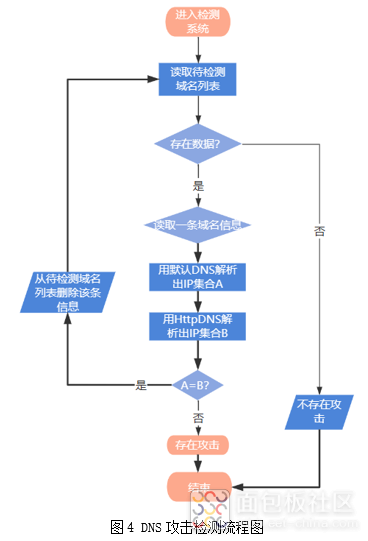

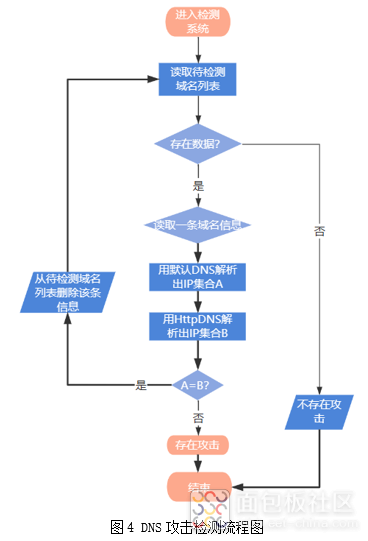

DNS攻击,是攻击者修改了用户终端的域名解析结果,用户登陆域名后,IP网址为攻击者设置的假IP地址。检测方法是对比当前的域名解析结果与正确的域名解析结果,重点是怎样获取正确的解析结果。HttpDNS,利用 HTTP 协议与 DNS 服务器交互,代替了传统的基于 UDP 协议的 DNS 交互,绕开了运营商的 Local DNS,有效防止了域名劫持,提高域名解析效率。DNS攻击检测防御方法如图4。防御的方法可以利用HttpDNS的解析结果进行登录。

2.1网络攻击检测技术

伪AP攻击,是攻击者通过伪造合法AP的WiFi网络来搭建的非法WiFi网络环境。对伪AP的攻击检测方法有很多,例如利用时间时序特性,即先收集带检测AP的认证请求帧和ACK帧,计算从中的时间差,再与特征库里的数据对比,当时间差不同时则可确认为伪AP。也有通过发送UDP包,获得连接AP对数据包的处理特征,再与特征库进行对比,不同也可认为是伪AP。但是这些检测方法需要庞大的基础特征库,而且随着不断补充更新,特征库的容量会越来越大,使对比的条件会更加苛刻,从而造成对比速率慢,正确率不高。而单纯的伪AP攻击,实际同连接正常的AP没有什么区别。最好的防御就是断开与AP的连接(断开当前WiFi网络环境)。

DNS攻击,是攻击者修改了用户终端的域名解析结果,用户登陆域名后,IP网址为攻击者设置的假IP地址。检测方法是对比当前的域名解析结果与正确的域名解析结果,重点是怎样获取正确的解析结果。HttpDNS,利用 HTTP 协议与 DNS 服务器交互,代替了传统的基于 UDP 协议的 DNS 交互,绕开了运营商的 Local DNS,有效防止了域名劫持,提高域名解析效率。DNS攻击检测防御方法如图4。防御的方法可以利用HttpDNS的解析结果进行登录。

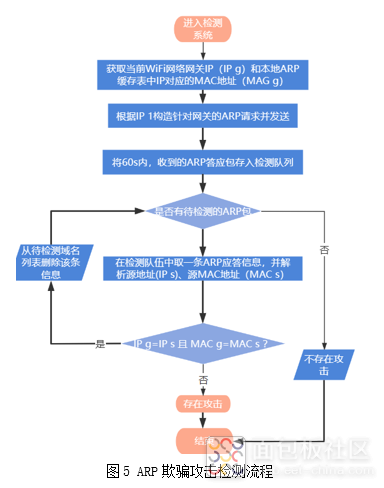

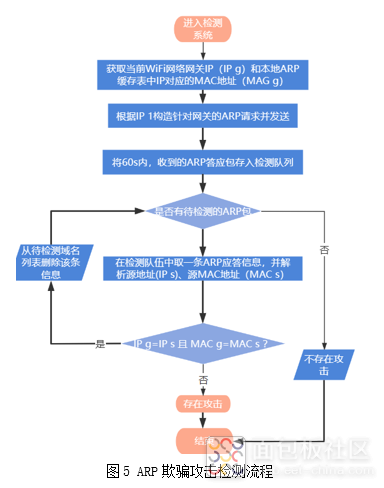

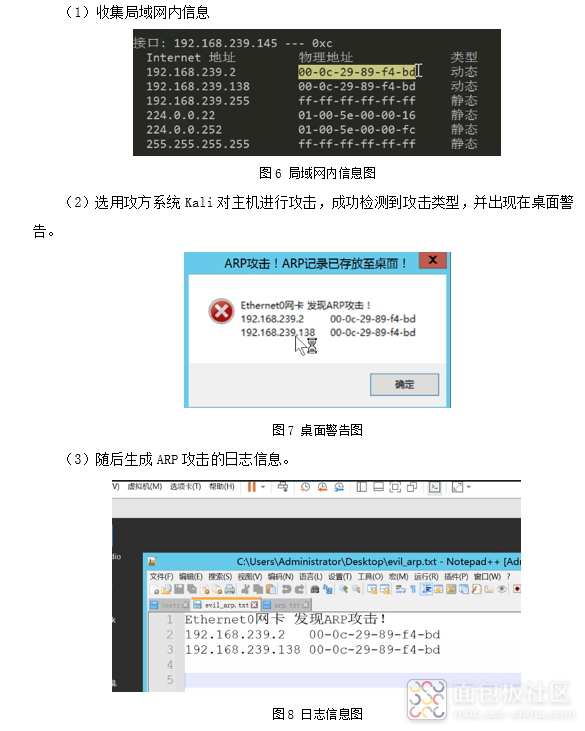

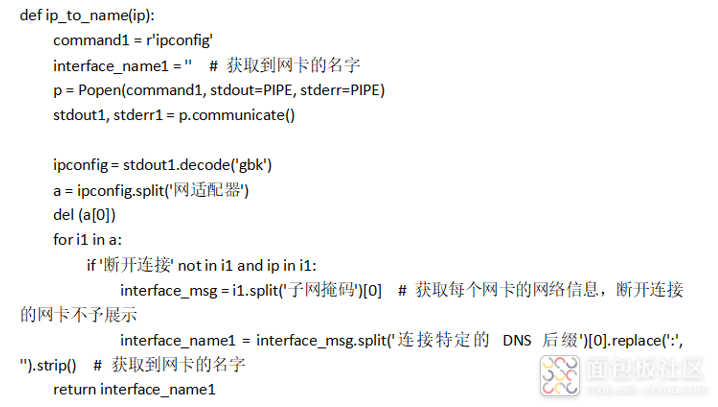

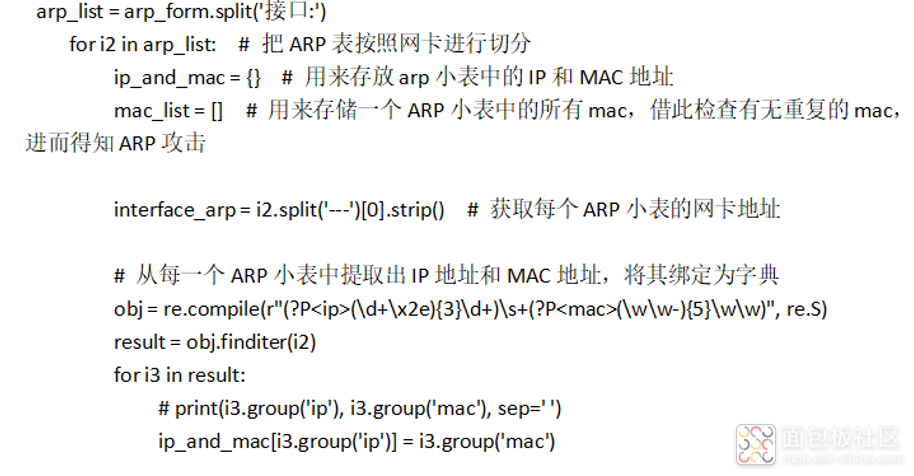

ARP欺骗,就是通过不断发送伪造的ARP报文来诱使目标主机更新ARP缓存表。关于对ARP欺骗的检测,主要可以对局域网内接连发送ARP报文的主机进行验证就行,流程如下图5。ARP欺骗可以在主机实施ARP缓存表绑定,也能通过检测ARP报文的异常来发起报警提醒。

3、无线网络攻击检测系统的实现

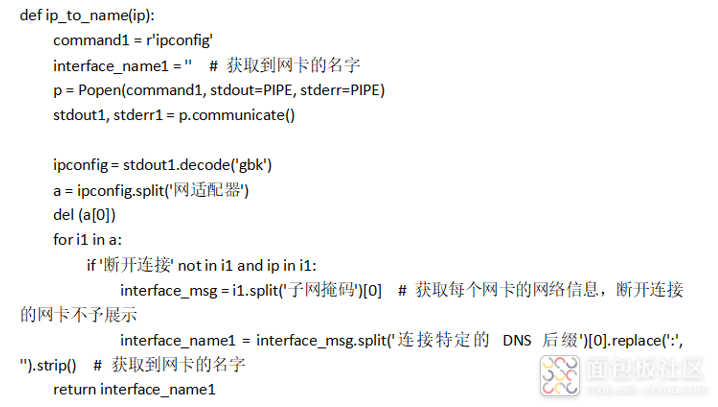

数据报文获取模块,由以下代码来实现:

数据报文获取模块,由以下代码来实现:

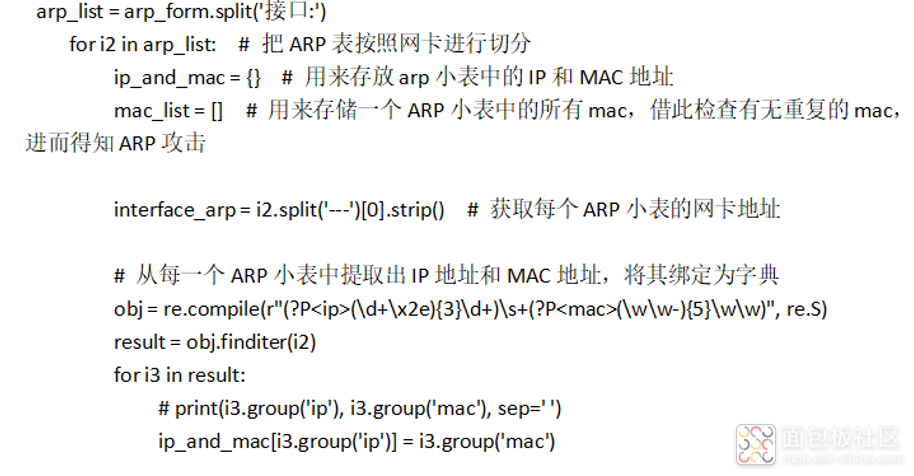

数据报文处理模块,由以下代码来实现:

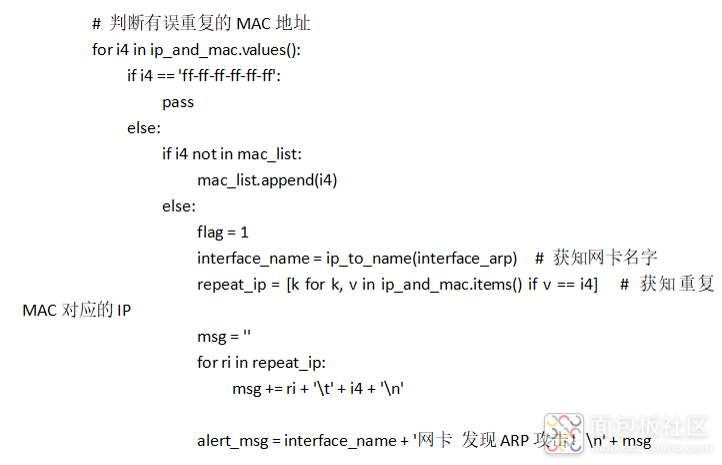

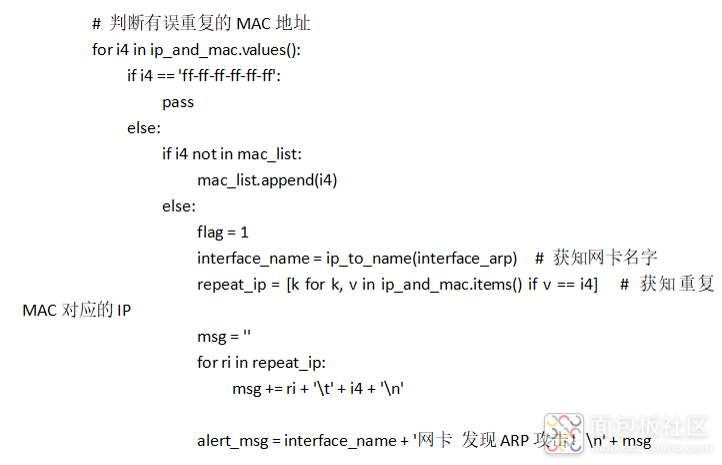

攻击检测模块,由以下代码实现:

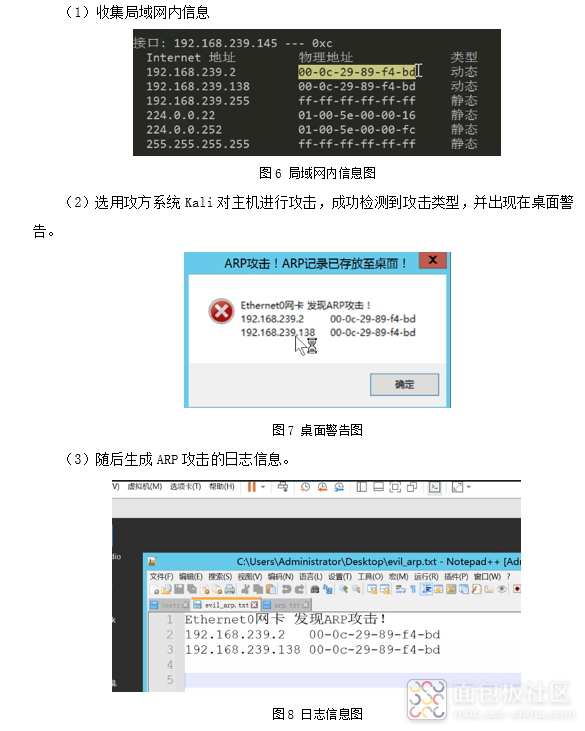

4、测试结果分析

/5

/5