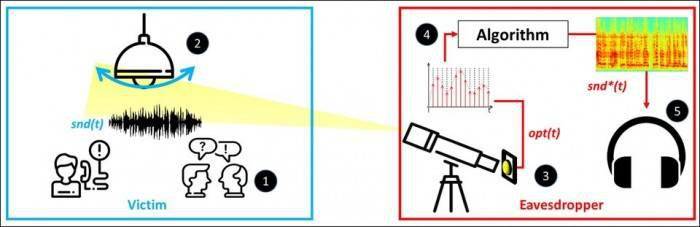

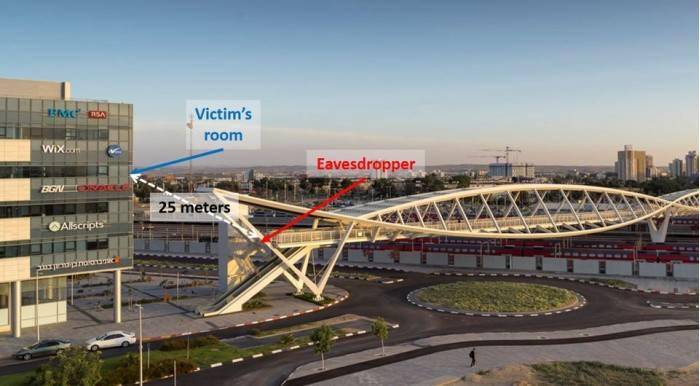

与分析声波对附近物体影响的类似攻击不同,这个版本是被动地、从外部的,而且最关键的是能实时开展。为了证明攻击的有效性,团队目标地点是一幢写字楼三楼的办公室。幕墙可以减少办公室发出的光线,覆盖了整个建筑。目标办公室包含一个悬挂的E27 LED灯泡(12瓦)。

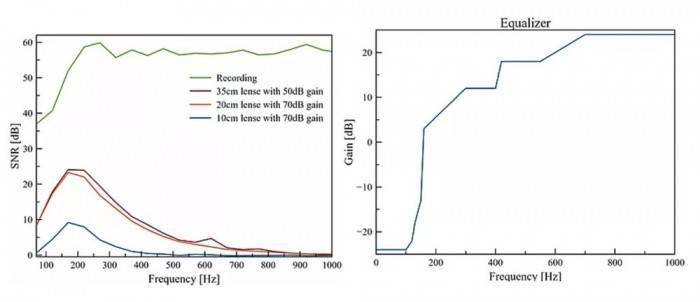

窃听者位于一座人行天桥上,定位在距离目标办公室25米的空中距离。本部分描述的实验是使用三个不同透镜直径(10,20,35 cm)的望远镜进行的。

团队一次在一个望远镜上安装了一个光电传感器(Thorlabs PDA100A2,这是一种放大的可切换增益光传感器,由用于将光转换为电压的光电二极管组成)。电压是通过16位ADC NI-9223卡从光电传感器获得的,并在我们编写的LabVIEW脚本中进行处理。在窃听者所在的位置听不到实验期间在办公室里播放的声音。

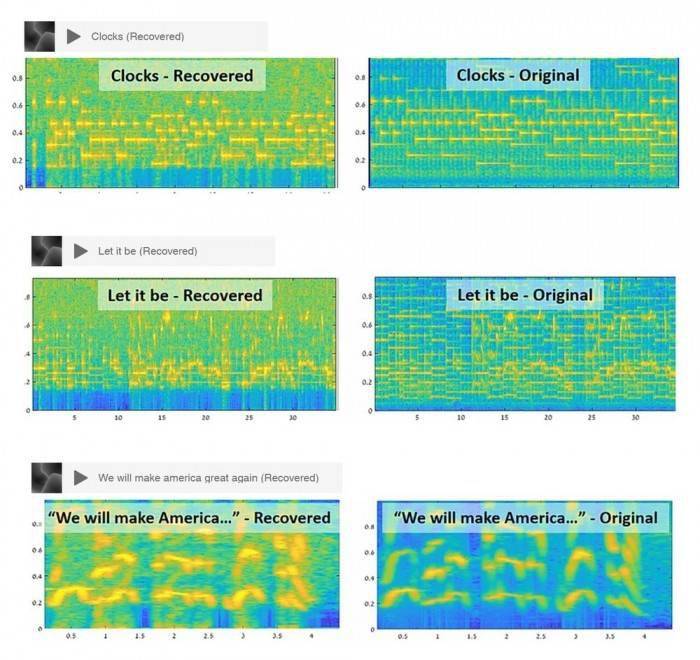

利用这项技术能够高质量的捕捉并转换成为音频,甚至能够被音乐识别应用Shazam识别。同时,这段语音也被谷歌的文本到语音 API 成功转录。本-古里安大学的安全研究员 Ben Nassi、Boris Zadov 和 Yaron Pirutin 共同开发了这项技术,他表示,他们希望提高人们对这种攻击载体的认识,让监控双方都知道有什么可能。

来源:cnBeta

/5

/5