车联网安全,这个title其实本身就很值得玩味。这些年“安全”大火,甚至很多学校本科阶段加开了网络安全相关专业课程,“车联网安全”突然火起来的原因应该有几个方面:

- 物联网安全大行其道,其余荫下庇护的小弟们自然也是风生水起

- 政策导向的力度,网络安全法!到最近等保测评也明确把物联网安全、工控安全正式纳入范畴

- 树大招风。随着车联网的概念火热,并且汽车的智能化和网联化给黑客们提供了较多攻击面,有一些想牟取不法利益的黑客按奈不住了。

- 车辆安全对社会的影响大,对于批量生产的工业品来说,汽车的安全对于社会的影响是“爆炸级”的,security直接影响safety,对人的生命安全直接构成威胁。

这里,我大概介绍一下整体“车联网安全前世今生”连载的scope和skeleton,连载scope是偏重车联网安全“昨天、今天、明天”,用技术讲技术;skeleton大致分为第一只螃蟹怎么下口,也就是开端;后续会细化地讲讲车联网的攻击技术,如何进行逆向和固件刷写,通过以色列为例,讲讲他们神秘而给力的技术储备以及车联网安全的发展趋势。

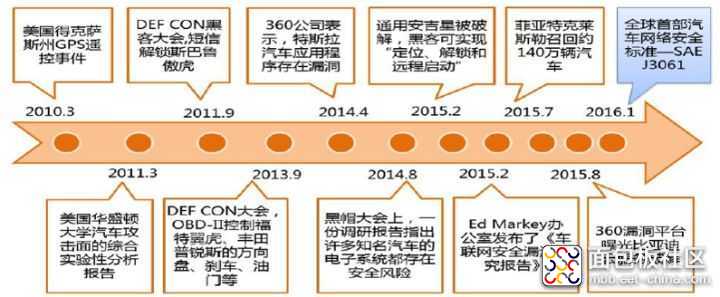

第一波真实“热潮”是怎么起来的

其实,对车的安全研究由来已久,之前都是围绕“有线”且“接入式”去做的,简单讲,就是通过OBD。

OBD是英文On-Board Diagnostic的缩写,中文翻译为“车载诊断系统”。这个系统随时监控发动机的运行状况和尾气后处理系统的工作状态,一旦发现有可能引起排放超标的情况,会马上发出警示。当系统出现故障时,故障灯(MIL)或检查发动机(Check Engine)警告灯亮,同时OBD系统会将故障信息存入存储器,通过标准的诊断仪器和诊断接口可以以故障码的形式读取相关信息。根据故障码的提示,维修人员能迅速准确地确定故障的性质和部位。

有车的知友可以摸一摸仪表盘下面,通常会发现有个两排十几个韵脚组成的接口,这些接口便是OBD接口。当我们的车出现了问题时候,4S店会把检测设备通过OBD接入车,连上车电网络,也就是CAN,来可以读取车的信息,进行诊断。

通过这种方式进行车联网的研究大概从2009、2010年开始的,最开始进行研究的是大学等研究机构,包括华盛顿大学、加州圣地亚哥大学,都偏重物理接入的方式,包括CAN包的成功注入;2012、2013年也有学者陆陆续续公开自己的研究成果,比如通过CAN包注入去控制方向。刚开始的研究都是有政府性质的,哪怕是高校,都是在这个背景下驱动的。车联网安全行业很多大神,包括大神成立的公司都是在这片“沃土”上孕育出来的。

但对车联网安全的发展起了爆发式推动作用的是下面两尊大神,Charlie Miller和Chris Valasek

不夸张地说,这两位凭借着二人之力在2014年揭开了“车联网安全”的大幕,是处在车联网安全“食物链”顶端的男人,而后面基本所有公开出的“无线”、“非物理接入”的攻击手段都算是他们“食物链”的下游……

2015年8月,Charlie Miller和Chris Valasek在Defcon上详细地公开讲解了他们花费两年的周末搞出来的成果——“We speculated that if the Radio could be compromised, then we would have access to ECUs on both the CAN-IHS and CAN-C networks, meaning that messages could be sent to all ECUs that control physical attributes of the vehicle.”

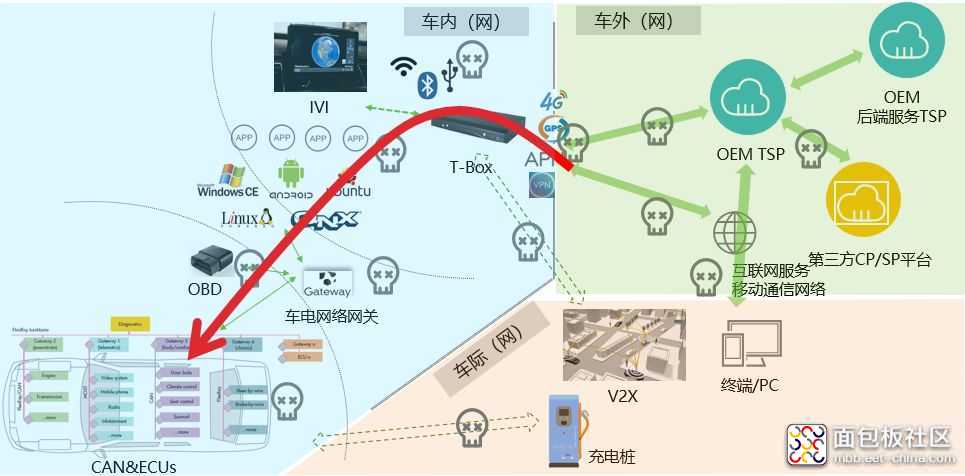

这句话的精髓之处在于,通过无线接入的方式,成功接管了车内两个层面的网络,我称它们为IT和OT,即以IVI和T-BOX为主的IT网络,和以CAN网络为主的车电网络。

这句话就非常震撼了,它的意思是可以通过远程打通所有层次的事情:从三层以上的IT网络,包括IVI、T-Box的服务(端口)、进程、协议;到三层以下的车电网络,就是双绞线组成的ECU之间的8bytes数据包的通信,彻底接管一辆你开着的“活生生”的车,让它加速就不会减速,让它左转就不会右转。

大神的车联网络攻击思路

下面,我大致给各位高度汇总地梳理一下这两位大神的攻击思路,看下面这个图:

来源:小鹏汽车

/2

/2