就在前几天,举办于澳大利亚墨尔本的Ruxcon黑客大会上,这位中国美女黑客再次向全世界展示了如何利用伪基站攻击4G网络。

刚好小编有幸搞到了这位美女黑客的演讲PPT。所以,大家一起探讨一下美女黑客到底是怎样攻击LTE网络的?

按本人粗鄙的理解,该文提出了三大攻击方式:

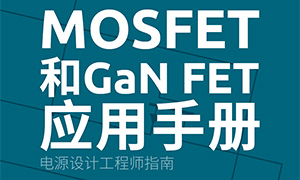

●捕获IMSI

首先架设4G伪基站(网络),诱导目标手机进行路由区更新(TAU),获取目标手机IMSI。

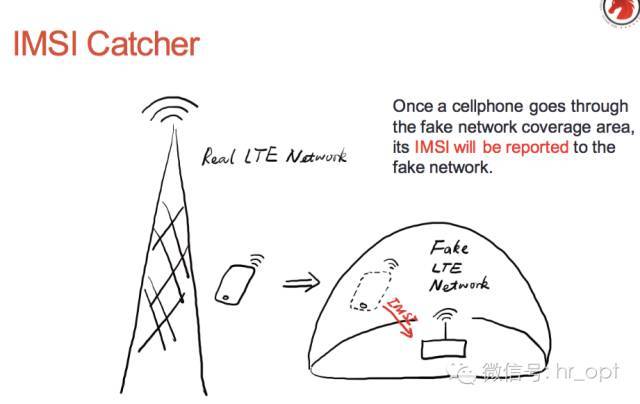

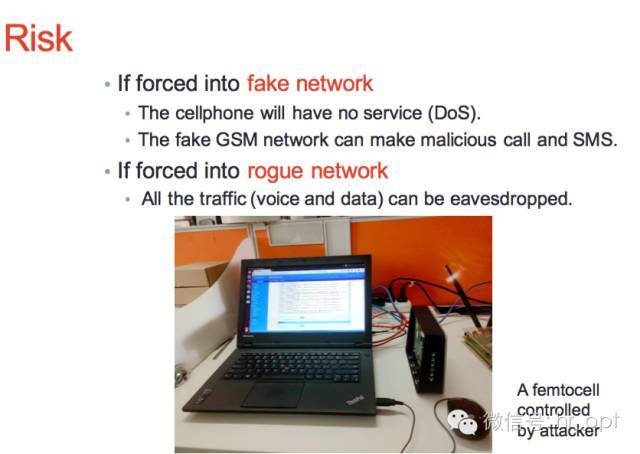

●DoS攻击

骗取目标手机进入4G伪基站(网络)后,对其发起DoS(拒绝服务攻击)攻击,告诉目标手机是非法手机,或网络不可用,手机自动进入省电模式,服务瘫痪。

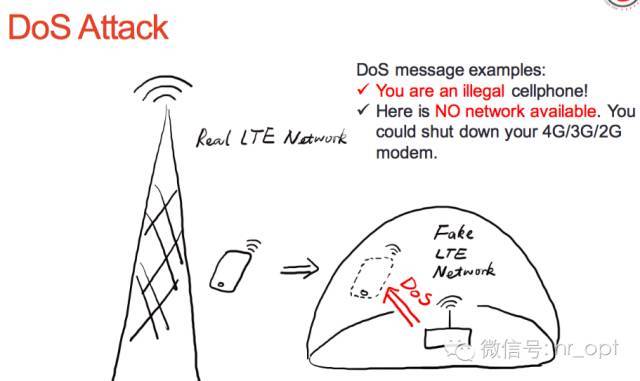

●重定向攻击

通过4G伪基站(网络)发出重定向指令,迫使目标手机重定向到2G伪基站中。一旦目标手机落入2G伪基站中,就可以通过中间人的攻击方式来监听手机通话与短信了。

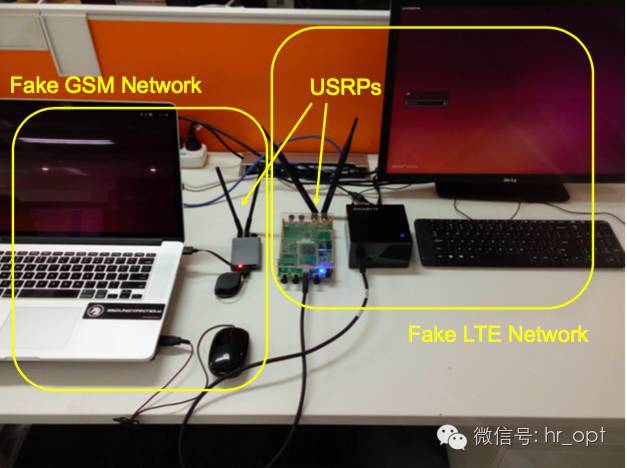

这是“作案”工具...

左边是GSM伪基站,右边是LTE伪网络

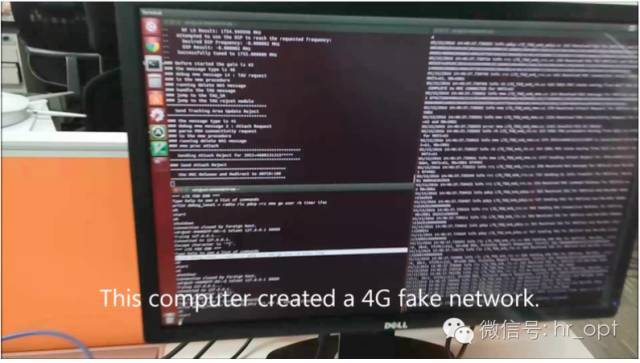

这是“作案”现场...

具体解释一下:

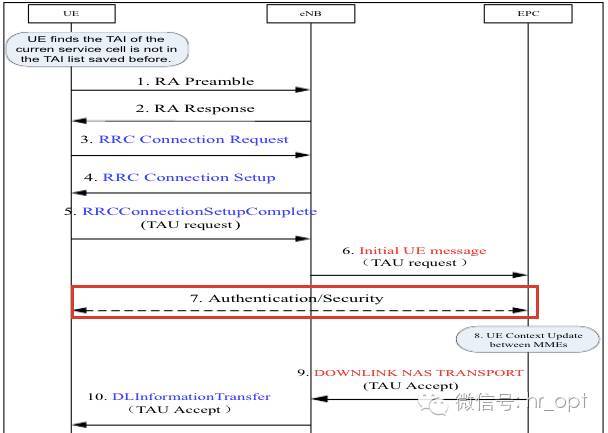

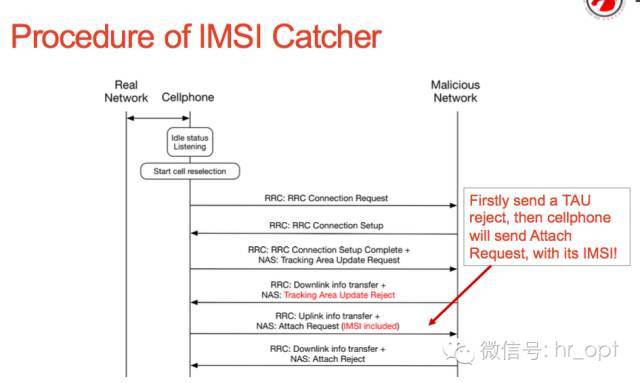

1)捕获IMSI

4G伪基站(网络)的TAC与现网不同,目的就是诱导目标手机进行路由区更新。当目标手机进入4G伪基站(网络)覆盖范围时,空闲态时或者连接态时由于伪基站干扰断线后,会发生重选,紧接着,发现TAC改变(4G伪基站的),便会发起以路由区更新(TAU)为目的的RRC连接建立过程。

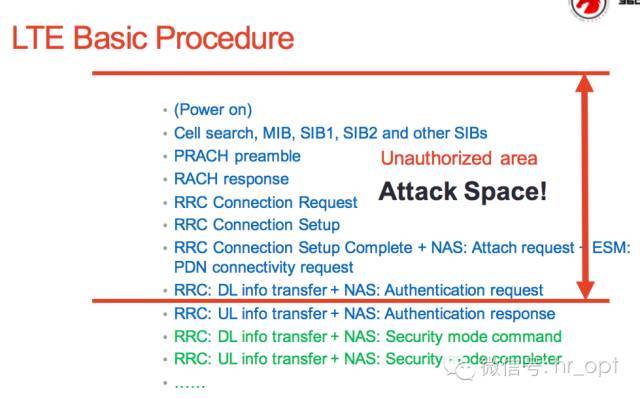

在这个过程中,有一个鉴权和加密保护过程(7. Authentication / Security)。

需重点说明的是,4G网络采用双向鉴权,基站和手机都要验证对方身份,一旦相互认证成功,双方就进入加密通信模式。所以,4G伪基站是万万不会进行双向鉴权认证和NAS安全模式的,否则就是找死,会被UE所识破,同时,涉及到很多密钥的产生、双向鉴权等复杂的运算,实际上也不可能完成。

所以,对目标手机的攻击必须要在鉴权完成之前(Authentication request这一步)实行。

接下来,看看4G伪基站(网络)是如何获取目标手机的IMSI的呢?

4G伪基站(网络)在TAU跟踪区更新过程中,直接TAU拒绝。

然后,惨遭蹂躏后的目标手机,不得不发起Attach Request,并将IMSI发送给4G伪网络。

不过,在此处,小编有点迷惑,因为只有当手机刚开机第一次attach时,才使用IMSI。难道需要用户重启手机或者国际漫游时才可以?学艺不精,留给大家留言解释。

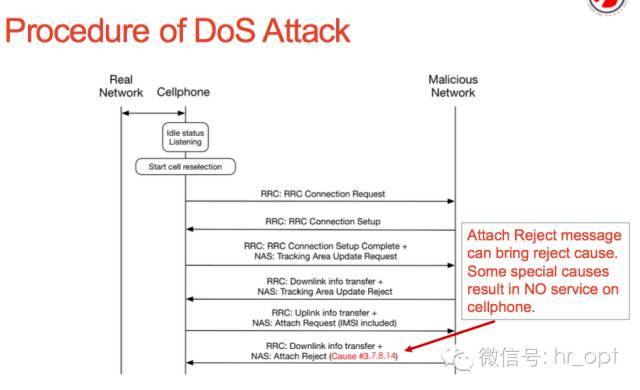

2)DoS攻击

这种攻击方式比较粗暴简单,就是直接拒绝手机接入。

如上图中所示,对于目标手机的Attach Request拒绝理由是:Cause#3,7,8,14。

查了一下EMM Cause value:

Cause#3:illegal UE

Cause#7:EPS service not allowed

Cause#8:EPS service not allowed and non-EPS service not allowed

Cause#14:EPS service not allowed in this PLMN

总之,就是你人长得丑,大爷我不提供服务,不让你通话。

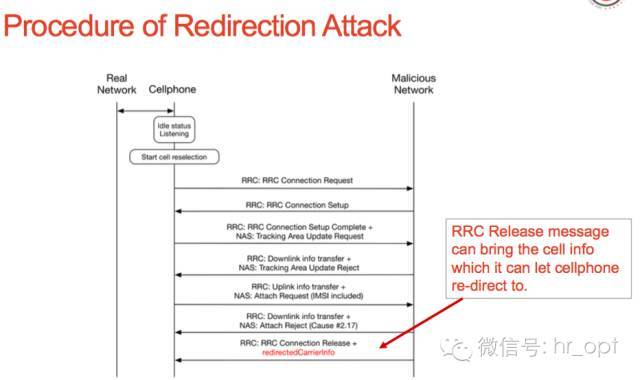

3)重定向攻击

这应该是整个剧情的高潮部分。

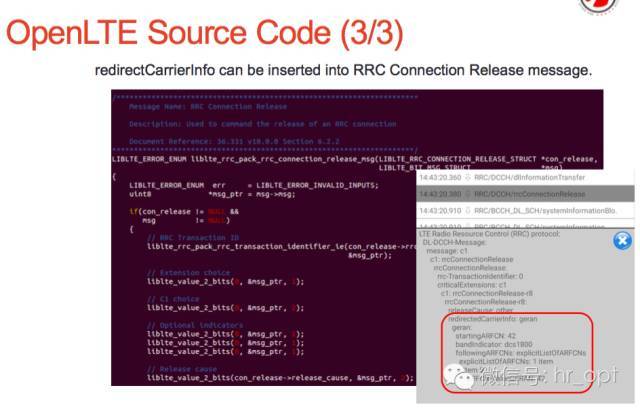

当Attach Request被拒绝后,4G伪基站向目标手机发送RRC Connection Release消息,且插入RedirectedCarrierInfo字符。

RedirectedCarrierInfo,可能很多通信人都比较熟悉,这是触发LTE异系统重定向请求。

而黑客在编码时,直接将UE重定向了2G伪基站。

这样,目标手机就被迫从4G网络转移到黑客预先设计好的2G伪基站里,窃取通话信息和短信。

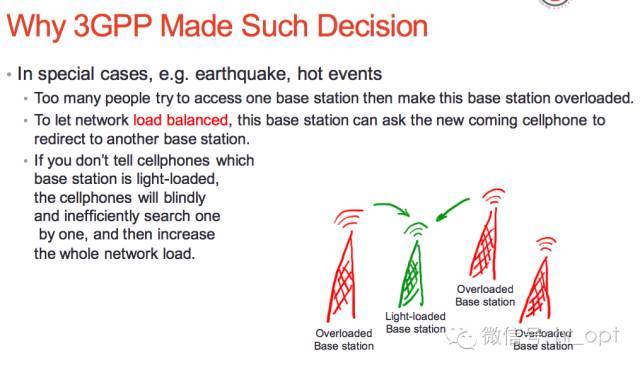

美女黑客也在PPT中提到,关于这种“强制切换”攻击,3GPP在2006年TSG RAN /SA工作组会议上已讨论过。

对于RRC完整性保护和加密问题,3GPP的决定是:

1)RRC完整性保护和加密过程只能在Attach过程中出现一次,后续不能去激活。

2)RRC完整性保护和加密只能在eNodeB切换情况下改变。

对于这个决定,3GPP给出的解释是:为了避免在地震或重大事件发生时,太多用户接入一个基站导致负荷过大,为了保证网络负荷平衡,需要将一些手机用户重定向到附近较空闲基站。

之所以通过RedirectedCarrierInfo字符指定重定向,是为了避免手机盲目的,不断搜寻附近基站,而导致网络信令负荷增加。

文中最后总结到:全球漫游、手机在没有基站服务的情况下自动进入省电模式和网络负荷均衡,使得IMSI捕获、DoS攻击和重定向攻击成为可能。

另外,还给出了一些对策,比如建议手机不接受重定向指示(自动搜索附近基站)、在重定向时向用户提示、修复GSM的安全性、拒绝单向鉴权等,3GPP一直在努力。

来源:网优雇佣军

/4

/4